Die Bandbreite erfolgreicher Hackerangriffe umspannt mittlerweile das komplette Leistungsspektrum des Internets. Der kriminelle Missbrauch legaler Internetdienste macht eine Bedrohung für einen normalen Anwender nahezu nicht erkennbar. Wie kann man sich dennoch davor schützen?

Neben Einbrüchen in Behörden-Netzwerke (Bundestag, Verfassungsschutz, NSA) zählen dazu auch millionenfacher Account- beziehungsweise Datendiebstahl bei Internetdienstleistern (zum Beispiel eBay, Facebook, LinkedIn) und die digitale Erbeutung von Millionen-Dollar-Beträgen bei Banken. Eine Umfrage des Bundesamts für Sicherheit in der Informationstechnik (BSI) in der deutschen Wirtschaft ergab: Ein Drittel aller befragten Institutionen wurde in den letzten sechs Monaten durch Datenverschlüsselung (Ransomware) erpresst (BSI – Allianz für Cybersicherheit). Der kostbare Rohstoff Daten muss vor dem Zugriff Unbefugter geschützt werden. Doch sind für Unternehmen ohne IT-Security-Kompetenz die komplexen Internetbedrohungen nicht beherrschbar. Alle denkbaren Faktoren – Mensch, Maschinen, Anwendungen, System-Software, Patches, Applikationen – müssen in Sicherheits- und Schutzkonzepten berücksichtigt werden. Eine kontinuierliche Überprüfung aller beteiligten IT-Komponenten ist zwingend notwendig. Solch ein umfassender Schutz von Unternehmens- und Kundendaten gelingt in der sicheren zentralen Infrastruktur des DATEV-Rechenzentrums.

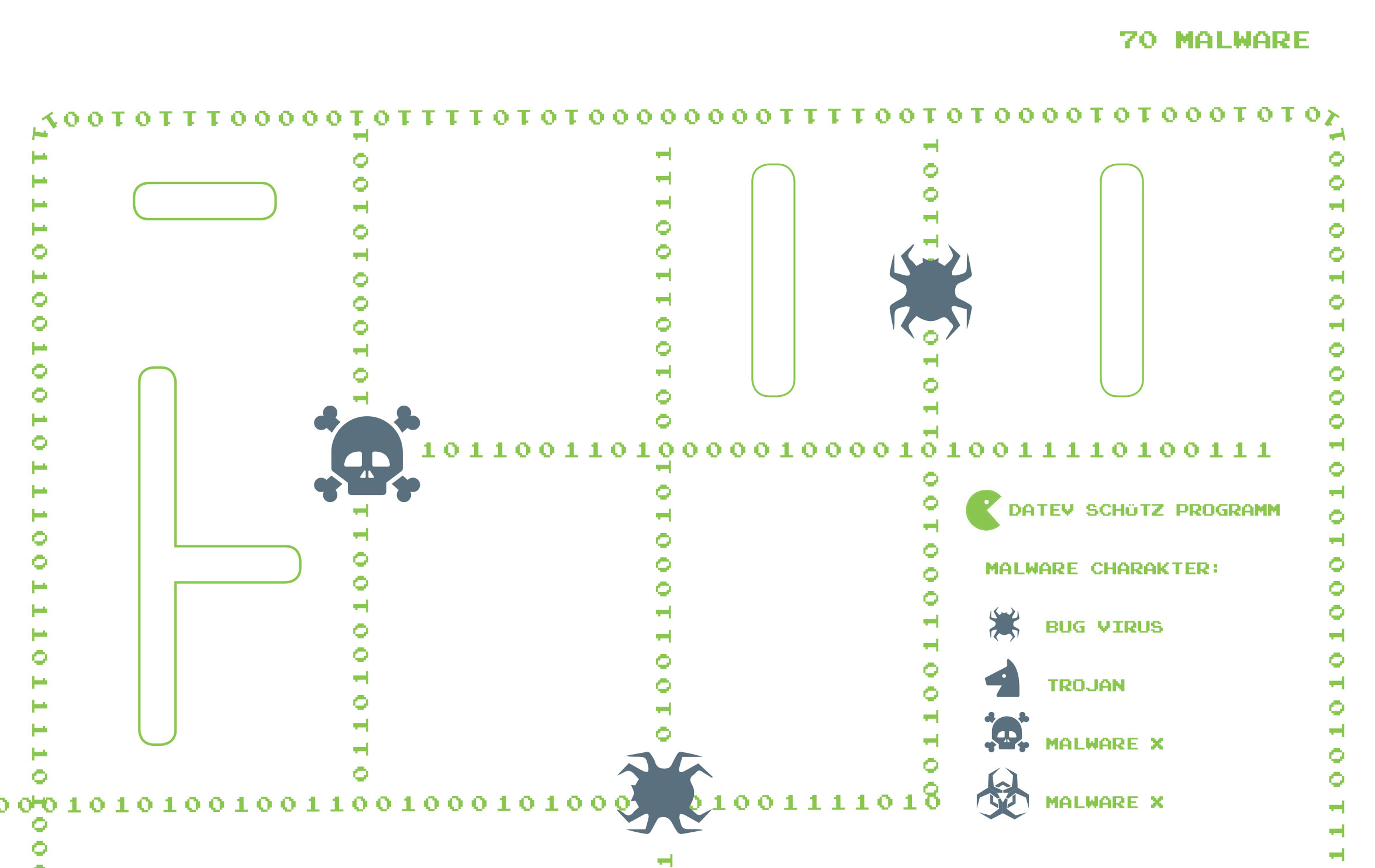

Situation im Bereich Malware

Bei Schadprogrammen wird häufig ein System in einem Netzwerk von einer Grund-Schad-Software (zum Beispiel Downloader) infiziert, welches dann sukzessive neue Programmmodule nachlädt. Die Zahl der schädlichen Dateien (Malware) hat 2016 die 500-Millionen-Marke überstiegen und wächst jeden Tag um mehr als 400.000. Standard-Antiviren-Lösungen können keinen 100-prozentigen Schutz leisten, dies zeigen auch die DATEVnet- Reverse-Scan-Funde. Obwohl DATEVnet vier traditionelle Antiviren-Lösungen, zwei Hash-Reputationsdienste und den eigenen SPAM-ZIP-EXE-Blocker verwendet, gelangen schädliche Dateien als E-Mail-Anhang bis zum lokalen Kundensystem. Die mittlere Erkennungsrate von DATEVnet liegt im Jahresdurchschnitt 2016 bisher bei 99,93 Prozent. Aktiviert der User VIWAS-GTI (Global Threat Intelligence), verbessert sich die Erkennungsrate zusätzlich.

Transportmittel E-Mail

Bevorzugtes Transportmittel für digitale Schädlinge ist nach wie vor die E-Mail. Angreifer nutzen als Vorlage Original-E-Mails von Banken, Bezahldiensten, Shopping-Portalen oder Transport-Dienstleistern und ergänzen sie mit einem Infektionsvektor. Angriffspunkte sind alle möglichen menschlichen Schwächen und Emotionen: Es werden überhöhte Rechnungen vorgetäuscht, Rechtsfolgen angedroht oder vermeintliche Tipps zur Verbesserung der persönlichen Sicherheit gegeben.

Anhänge und Links

So wird eine Malware-Datei mit beliebigem Schadcode als Anhang direkt in das E-Mail-Postfach und damit auf das PC-System transportiert. Die Datei kann ein einfaches Word-Makro mit einzeiligem Befehlscode oder eine komplexe Software sein. Der Anwender startet die Installation des Schadcodes per Doppelklick. Die Malware beginnt sofort mit der Kommunikation über das Internet und die Cyber-Kriminellen können beliebige Downloads oder Uploads von Dateien und Daten durchführen. Sehr häufig besteht der schädliche Inhalt nur aus einem Link auf eine Malware-Datei oder auf Phishing-Web-Seiten.

Beispiel Jobbörse

Ein krimineller Missbrauch legaler Internetdienste ist für einen normalen Anwender nahezu nicht erkennbar. Durch gezielte Informationsbeschaffung aus öffentlich verfügbaren Quellen und eine passende zeitliche Korrelation zu den Aktivitäten des Opfers fallen viele User auf gefälschte E-Mails herein. Ein Beispiel zeigt, wie die Nutzung der Jobbörse der Arbeitsagentur zum Ausfall einer Kanzlei führen kann. Die Kanzlei schreibt im Job-Portal der Arbeitsagentur eine neue Stelle aus. Am nächsten Tag landet eine individualisierte Bewerbungs-E-Mail im Postfach des Arbeitgebers, der persönlich mit Namen angesprochen wird. Im Betreff und Mail Body steht die korrekte Bezeichnung der ausgeschriebenen Stelle. Die Bewerbungsmail gibt dem Anwender keinerlei Anlass zum Misstrauen. Der vermeintliche Bewerber gibt an, seine Dokumente aufgrund der Dateigröße in einem Cloud-Speicher bereitgestellt zu haben. Der Link auf die Bewerbungsunterlagen führt auf legitime und bekannte Online-Speicher- dienste wie zum Beispiel Dropbox. Für diese Angriffsmethode werden nahezu alle Online-Speicher-Dienstleister missbraucht. Der Anwender speichert die angeblichen Bewerbungsunterlagen menügeführt auf seinem lokalen PC im Kanzleinetzwerk.

Tunnel verhindert automatisierte Prüfung

Die verschlüsselte Tunnelverbindung zur Dropbox (https) verhindert eine automatisierte Überprüfung der transferierten Dateien auf Schadcodes. (DATEVnet warnt mit dem Mail-Radar-Orange „just in time“ vor derartigen Gefahren.) Beim Öffnen der angeblichen Bewerbungsunterlagen wird das System infiziert, und der Ransomware-Schadcode verschlüsselt unsichtbar im Hintergrund alle Nutzdateien auf dem PC-System. Je nachdem, ob der Anwender über weitere Berechtigungen verfügt, werden auch Dateien auf Server-Laufwerken verschlüsselt. Die Erpresserbotschaft mit der Lösegeldforderung wird auf dem Desktop oder als Pop-up eingeblendet. Eine Drohung, die gestohlenen Dateien und den Kanzleinamen zu veröffentlichen, erhöht den Druck. Ohne professionelle IT-Security kann ein Datenschutz in kleinen Netzwerken nicht gewährleistet werden. Es stellt sich nicht die Frage, ob eine Cyber-Attacke erfolgreich sein wird, sondern nur noch die Frage, wann. Professionelle Schutz -Technologien sind aus Kosten-Nutzen-Sicht nur mit Cloud-Lösungen oder in Rechenzentren wirtschaftlich.

Mehr DAZU

MEHR DAZU

Mehr zum Thema auf www.datev.de/sicherheit

BSI – Allianz für Cybersicherheit: Umfrage zur Betroffenheit durch Ransomware, unter allianz-fuer-cybersicherheit.de

Sicherheitsreport für Mai 2016

McAfee GTI aktivieren, Info-Datenbank, Dok.-Nr. 1071268