Informations- bzw. IT-Sicherheit ist eine zentrale Aufgabe des Managements im Unternehmen oder der Kanzlei. Erforderlich ist ein systematisches Vorgehen, um allen potenziellen Risiken wirksam zu begegnen.

Vielen kleinen und mittelständischen Unternehmen ist oftmals der vermeintliche finanzielle und personelle Aufwand zu hoch, um für Informationssicherheit zu sorgen. Oder sie wissen erst gar nicht um die potenzielle Bedrohung ihrer wirtschaftlichen Existenz, die aufgrund abgeflossener Kundendaten oder dem Verlust spezifischen Know-hows entstehen kann.

In welchem Maße sich aber die Kriminalität im Internet erhöht hat, zeigt ein Lagebericht des Bundeskriminalamts (BKA) aus dem Jahr 2010, in dem ein Anstieg der festgestellten Straftaten um 19 Prozent auf etwa 60.000 Fälle gegenüber dem Vorjahr verzeichnet wird. Die Schadenssumme belief sich auf rund 61,5 Millionen Euro.

Bewusst wird im Folgenden der Begriff der Informationssicherheit und nicht der IT-Sicherheit gewählt. Somit liegt der Fokus nicht nur auf der Informationstechnik, sondern umfasst auch materielle und immaterielle Werte, die Einfluss auf den wirtschaftlichen Erfolg eines Unternehmens haben.

Wer ist verantwortlich?

Für die Informationssicherheit rechtlich in der Verantwortung steht – auch bei kleinen Unternehmen – in jedem Fall die Geschäftsführung oder der Vorstand.

Es bestehen konkrete Verpflichtungen für die Gewährleistung eines angemessenen Informationssicherheitsniveaus im Unternehmen – dies ist von Fall zu Fall unterschiedlich – mit unmittelbaren Handlungs- und Haftungsverpflichtungen der Unternehmensleitung. Diese muss die Leitlinie für die Informationssicherheit vorgeben.

Warum IT-Grundschutz?

Zur Schaffung von mehr Informationssicherheit bietet der IT-Grundschutz eine systematische Vorgehensweise, die kompatibel zum internationalen Standard ISO 27001 ist. Eine systematische Vorgehensweise erlaubt einen effizienten Umgang mit Gefährdungen beziehungsweise Risiken sowie den ausgewählten Maßnahmen.

Um die internen und die externen Anforderungen zu erfüllen (Compliance), ist es wichtig zu wissen, welchen Wert Informationen haben und wie sie vor welchen Risiken geschützt werden müssen. Risikoreduzierende (Sicherheits-)Maßnahmen schützen Unternehmenswerte und sensible Kundendaten vor Gefährdungen, wie etwa Zerstörung, Enthüllung oder Modifizierung.

Aufbau eines Managementsystems

Im Mittelpunkt für eine effektive Informationssicherheit steht der Aufbau eines Managementsystems für Informationssicherheit (ISMS, vgl. BSI-Standard 100-1). Das ISMS beschreibt und dokumentiert, wie Informationssicherheit als Prozess geplant, umgesetzt und fortlaufend verbessert wird.

Mit einer Dokumentation des Informationssicherheitsprozesses wird sichergestellt, dass die festgelegten Maßnahmen vollständig umgesetzt werden, Entscheidungen nachvollziehbar bleiben und die verschiedenen Prozessschritte wiederholbar sind. Die Leitung eines Unternehmens schafft Transparenz zu den IT-Risiken im Unternehmen. Darüber hinaus kann die Dokumentation als Argumentationsbasis bei rechtlichen Streitigkeiten verwendet werden.

Informationsverbund

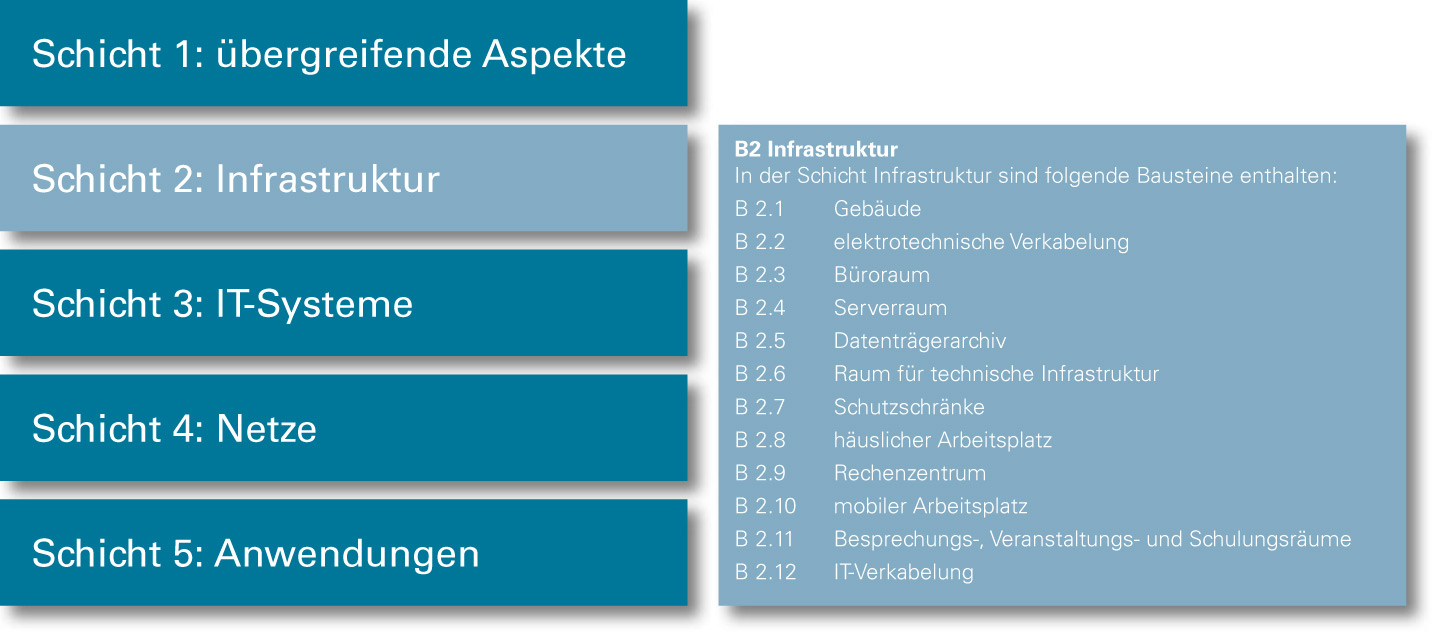

Aus den Unternehmensprozessen und -akteuren wird gemäß der IT-Grundschutz-Vorgehensweise (vgl. BSI-Standard 100-2) ein Informationsverbund modelliert, für den die entsprechenden Bausteine gewählt und umgesetzt werden können.

Die Bausteine sind in den IT-Grundschutz-Katalogen thematisch gegliedert und enthalten zu wichtigen Gefährdungen passende Maßnahmen.

Die Sicherheitsempfehlungen der IT-Grundschutz-Kataloge basieren auf generischen Risikoanalysen, die das Bundesamt für Sicherheit in der Informationstechnik (BSI) für die jeweiligen Bausteine durchgeführt hat. Dadurch kann im Gegensatz zu anderen Standards (etwa ISO 27001) auf die anfängliche Durchführung einer individuellen Risikoanalyse für jedes Objekt verzichtet werden. Konkrete Sicherheitsmaßnahmen lassen sich so schneller und wirtschaftlicher umsetzen.

Zertifikat oder Testat

Falls höhere Sicherheitsanforderungen dennoch eine weitergehende Analyse erfordern sollten, bietet der IT-Grundschutz auch Methoden für eine vertiefende Risikobewertung an (BSI-Standard 100-3). Der IT-Grundschutz offeriert schließlich die Möglichkeit, die IT-Sicherheitsvorkehrungen mit einem Zertifikat oder Testat prüfen zu lassen und so eine unabhängige Bestätigung der Informationssicherheit gemäß IT-Grundschutz für Kunden oder Partner zu erhalten.

IT-Grundschutz für Unternehmen und Kanzleien

Für eine einfache und effiziente Anwendung des IT-Grundschutzes in kleinen Organisationen hat das BSI verschiedene Materialien entwickelt, die unter www.bsi.bund.de/grundschutz zur Verfügung stehen. Der Leitfaden Informationssicherheit vermittelt einen ersten Eindruck zum Thema IT-Grundschutz. Im IT-Grundschutz-Profil „Anwendungsbeispiel für eine kleine Institution“ findet sich anhand von Beispielen eine konkrete Anleitung, wie Schritt für Schritt die IT-Grundschutz-Methodik in Kleinstunternehmen angewendet werden kann.

Bausteine des IT-Grundschutz-Katalogs

Bausteine des IT-Grundschutz-Katalogs

Informationssicherheit baut sich schrittweise aus den Bausteinen der IT-Grundschutz-Kataloge auf. (Quelle: BSI)

Mehr dazu

Mehr DAZU

Weiterführende Informationen erhalten Sie unter www.datev.de/ sicherheitsleitfaden

Das macht DATEV in Sachen Compliance, IT-Sicherheit und Datenschutz:

www.datev.de/compliance

www.datev.de/sicherheit

www.datev.de/datenschutz