Das vorgelegte IT-Sicherheitsgesetz legt für „kritische Infrastrukturen“ ein Mindestsicherheitsniveau fest und beinhaltet eine Meldepflicht. Doch auch kleine und mittelständische Unternehmen müssen ein Konzept zur Fehlerbehebung entwickeln.

Bei DATEV-Consulting, IT-Strategie, Datenschutz und Unternehmensmarkt, erkennen wir an den zunehmenden Auskunftsersuchen, die an unsere Kunden gerichtet werden – allein im Jahr 2014 waren dies mehr als dreimal so viele wie im Zeitraum 2008 bis 2013 –, dass der Wunsch nach Datenschutz und Datensicherheit nicht nur stetig steigt, sondern Kunden und Geschäftspartner dies auch in immer stärkerem Umfang einfordern.

Was ist eigentlich unter dem Begriff IT-Sicherheit zu verstehen? Laut BSI bezeichnet IT-Sicherheit einen Zustand, in dem die Risiken, die beim Einsatz von Informationstechnik aufgrund von Bedrohungen und Schwachstellen vorhanden sind, durch angemessene Maßnahmen auf ein tragbares Maß reduziert sind. IT-Sicherheit ist also der Zustand, in dem Vertraulichkeit, Integrität und Verfügbarkeit von Informationen und Informationstechnik durch angemessene Maßnahmen geschützt sind.

Wie können Unternehmen diesen Zustand erreichen und anschließend für einen langen Zeitraum aufrechterhalten?

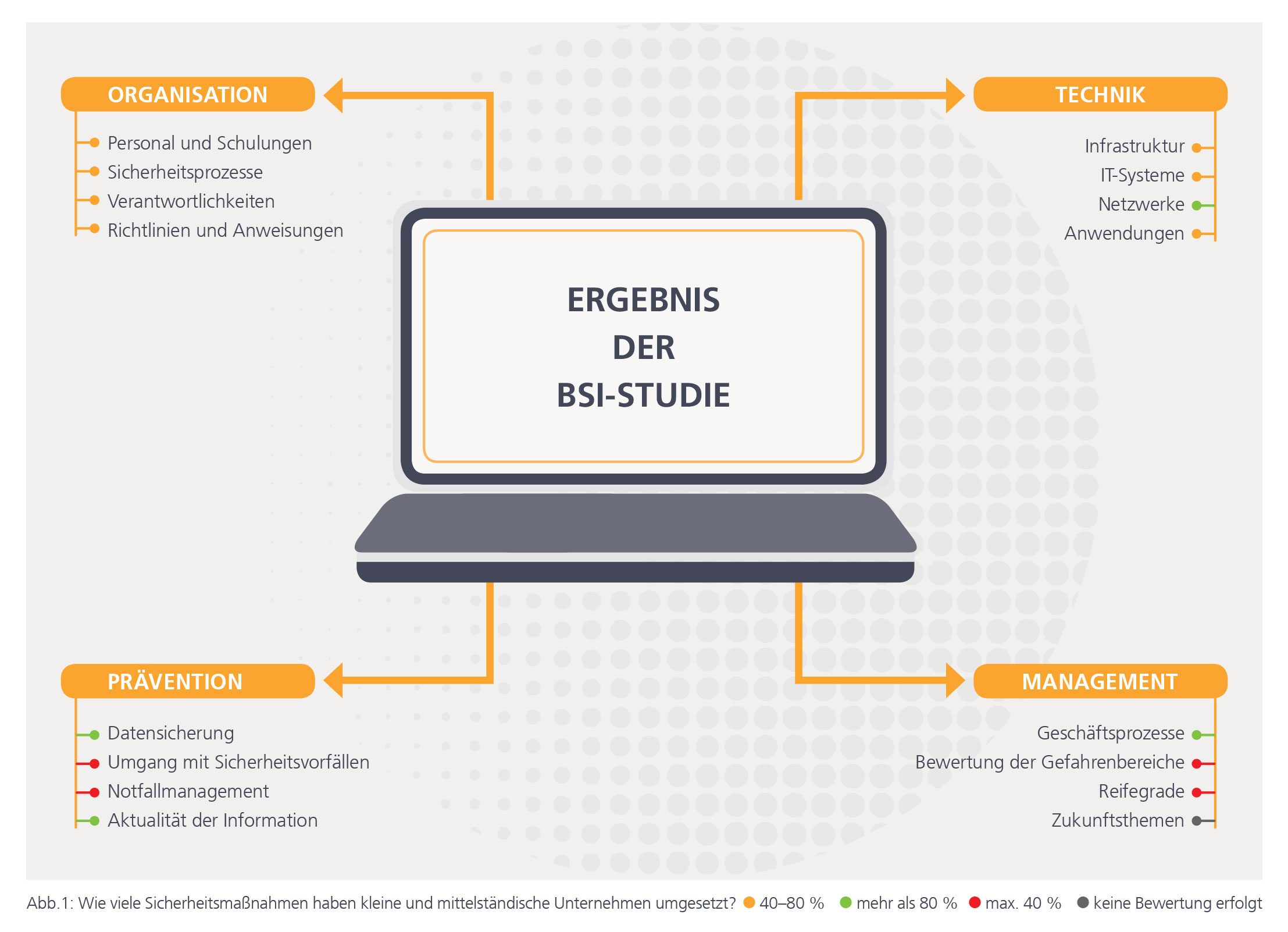

Betrachten wir zunächst mögliche Schwachstellen, die Einfluss auf die IT-Sicherheit haben. Das BSI hat bei 30 Unternehmen mit einem bis maximal 5.000 Mitarbeitern eine Studie zur IT-Sicherheit durchgeführt. Bewertet wurde die Umsetzung der Maßnahmen, die zur Sicherstellung der IT-Sicherheit zu treffen sind. Im oben gezeigten Gesamtergebnis der Studie signalisieren die roten Punkte, dass 40 Prozent oder weniger der Maßnahmen umgesetzt sind, die gelben Punkte, dass mehr als 40 Prozent, aber weniger als 80 Prozent der Maßnahmen umgesetzt sind, und die grünen Punkte, dass mehr als 80 Prozent der Maßnahmen umgesetzt sind. Für die grauen Punkte ist keine Bewertung der Maßnahmenumsetzung erfolgt. (Abb.1: Ergebnis der BSI-Studie IT-Sicherheit in kleinen und mittleren Unternehmen [KMU])

Etablierung der IT-Sicherheit im Unternehmen

Die Sicherstellung einer angemessenen und vor allem belastbaren IT-Sicherheit erfordert gemäß der DIN-ISO/IEC-27001-Normenreihe die Einrichtung eines Informationssicherheitsmanagementsystems (ISMS). Ein funktionierendes ISMS erfordert einen prozessorientierten Ansatz, der entsprechend der Unternehmensgröße und der Komplexität der Geschäftsprozesse die Einrichtung, Durchführung, Überwachung, Instandhaltung und stetige Verbesserung der IT-Sicherheit gewährleisten muss. Für die Etablierung und Umsetzung der IT-Sicherheitsprozesse eignet sich unter anderem der Deming Cycle Plan-Do-Check-Act, das sogenannte PDCA-Modell. Dieses Modell erlaubt die Umsetzung einer strukturierten und nachhaltigen Vorgehensweise zur Realisierung der IT-Sicherheitsmaßnahmen. Die Elemente des PDCA-Modells sind in der unten stehenden Abbildung dargestellt (Abb. 2). Ziel des PDCA-Modells ist es, nach einer Initiierung durch die Unternehmensleitung mit der Planungs- und Konzeptionsphase einen stetigen Verbesserungsprozess zu starten. Dabei ist es wesentlich, basierend auf der Unternehmens- und IT-Strategie die IT-Sicherheitsziele zu entwickeln und schriftlich zu formulieren. Hierbei sind die rechtlichen Rahmenbedingungen zu beachten und Prioritäten für die Umsetzung festzulegen. Die schriftliche Formulierung der IT-Strategie und der IT-Sicherheitsziele ist wichtig, um deren Verbindlichkeit zu signalisieren und das für die Umsetzung der IT-Sicherheitsziele erforderliche Bewusstsein der Mitarbeiter zu gewinnen.

Im Bereich der kleinen und mittelständischen Unternehmen hat es sich aus Sicht von DATEV-Consulting bewährt, wenn die IT-Strategie und die IT-Sicherheitsleitlinie vom Management in einem Workshop entworfen und diese anschließend in einem Abstimmprozess verabschiedet werden, der allen Unternehmensbereichen eine Anpassungsmöglichkeit einräumt. Wesentlich ist, dass am Ende eine schriftlich festgelegte und von allen Unternehmensbereichen akzeptierte IT-Strategie mit ausformulierten IT-Sicherheitszielen vorliegt. Diese bildet die Grundlage für eine Bestandsaufnahme, die Bestimmung des Schutzbedarfs und der sich aus dem IT-Einsatz ergebenden Risiken sowie die zur Reduzierung der Risiken umzusetzenden Sicherheitsmaßnahmen.

Nach Abschluss der Planungsphase beginnt die Umsetzung der festgelegten Sicherheitsmaßnahmen. Dabei unterstützen die vom BSI in den IT-Grundschutzkatalogen und -standards gegebenen Empfehlungen. Aus unserer Sicht elementar ist es, Verantwortlichkeiten zu schaffen, eindeutige Regelungen festzulegen sowie die Mitarbeiter zu sensibilisieren.

Unmittelbar im Anschluss an die Umsetzung müssen die Funktionalität und Wirksamkeit sowie Eignung der umgesetzten Sicherheitsmaßnahmen überwacht werden. Diese Überwachung muss fortan regelmäßig stattfinden und sollte in einem mehrjährig angelegten Überwachungsplan geregelt werden. Sollte die Überwachung im Ergebnis zeigen, dass die getroffenen Sicherheitsmaßnahmen nicht mehr ausreichend sind, die Risiken auf ein akzeptables Maß zu begrenzen, sind weitere oder neue Sicherheitsvorkehrungen zu veranlassen.

Häufige IT-Sicherheitsdefizite und Gegenmittel

Die BSI-Studie zur IT-Sicherheit in kleinen und mittleren Unternehmen zeigt, dass in den meisten Unternehmen Defizite in den Bereichen Umgang mit Sicherheitsvorfällen, Notfallmanagement und Bewertung der Gefahrenbereiche bestehen. Dies deckt sich auch mit unseren Erfahrungen. Eine systematische Bewertung der Gefahren, die dem Unternehmen drohen, findet nur selten statt. Eine regelmäßige Risikoeinschätzung ist jedoch erforderlich, um die bestehenden Restrisiken und sich verändernde Risiken rechtzeitig zu erkennen und bei Bedarf durch präventive Maßnahmen auf ein für das Unternehmen akzeptables Maß reduzieren zu können.

Analog den Ausführungen in der BSI-Studie zur IT-Sicherheit in kleinen und mittleren Unternehmen ist es für die Gefahrenerkennung und Risikobewertung hilfreich, die Gefahren in vier Klassen – menschliches Fehlverhalten, technische Mängel, organisatorische Mängel und höhere Gewalt – zu unterteilen. Wesentlich für eine mittel- und langfristige Betrachtung ist es, erkannte Gefahren sowie die Risikoeinschätzung aufzuzeichnen. Dies gilt im Besonderen für Risiken, für die aufgrund einer ermittelten niedrigen Eintrittswahrscheinlichkeit zunächst keine präventiven Maßnahmen ergriffen wurden.

Neben der systematischen Bewertung der Gefahrenbereiche werden der Umgang mit Sicherheitsvorfällen und das Notfallmanagement häufig vernachlässigt. Hierbei ist in vielen Unternehmen festzustellen, dass Definitionen und Festlegungen fehlen, mittels derer Störungen hinsichtlich ihrer Wirkung und Relevanz auf die IT-Sicherheit bewertet werden. Zudem finden häufig zu wenige Übungen statt, mit der Konsequenz, dass die Reaktionszeiten vielfach länger als erforderlich sind und die Auswirkungen von Sicherheitsvorfällen dadurch verstärkt werden. Diese verzögerten Reaktionszeiten verstärken sich zudem, wenn die IT-Verantwortlichen mit der Bewertung beziehungsweise Einstufung der Sicherheitsvorfälle beauftragt sind. In einem von uns untersuchten Fall hat ein Administrator, von seiner Kollegin nach einem zweistündigen Systemausfall des Fileservers darauf angesprochen, ob es sich nicht um einen Notfall handle und der für diesen Fall festgelegte kaufmännische Leiter zu informieren sei, geantwortet: „Wir haben das Problem im Griff, die Wiederaufnahme des Betriebs wird in Kürze erfolgen.“ Diese Antwort wiederholte sich nach einer weiteren Stunde, bis es nach fast vier Stunden zu einer Eskalation kam, die von einem Fachbereich ausgelöst wurde. Auch im Bereich des Notfallmanagements treten häufig ähnliche Probleme auf. Zudem werden Notfallübungen selten oder nur eingeschränkt durchgeführt, da der Aufwand hierfür als zu hoch eingestuft wird. Gerade aber der Wiederanlauf komplexer Systeme muss regelmäßig geübt werden, damit die Mitarbeiter für den Ernstfall ausreichende Routinen entwickeln, die ihnen helfen, die mit jedem Schadensereignis einhergehenden nicht planbaren Situationen zu bewältigen. Weiterhin versäumen viele Unternehmen, die Phase nach der Wiederherstellung angemessen vorzubereiten. Nach Wiederherstellung der IT-Systeme müssen diese wieder auf einen aktuellen und konsistenten Stand gebracht werden, erst dann ist der Normalzustand erreicht. Spätestens in dieser letzten Phase ist eine intensive Zusammenarbeit zwischen den Fachbereichen und der IT zu koordinieren.

Weitere Sicherheitsprobleme treten in Unternehmen kleiner und mittlerer Größe vielfach durch fehlende organisatorische Regelungen auf.

Regelungsbedarf besteht aus BSI- und unserer Sicht in Bereichen wie

- Sicherheitsrichtlinie für Besucher und Fremdpersonal,

- Vorgaben zur Datenklassifizierung,

- Regelungen für den Informationsaustausch,

- Richtlinie zur Verwendung von Wechselmedien,

- Sicherheitsrichtlinie für Patch-/Update-Management,

- Sicherheitsrichtlinie zum Arbeitsplatz,

- Sicherheitsrichtlinie zur Internet- und zur E-Mail-Nutzung,

- Sicherheitsrichtlinie zum mobilen Arbeiten und zur Telearbeit,

- Sicherheitsrichtlinie zur Telefonarbeit oder

- Vorgaben für das Zurücksetzen der Passwörter.

Die von uns betreuten Unternehmen verfügen häufig über entsprechende Regelungen, haben diese jedoch nicht schriftlich formuliert und verbindlich verabschiedet. Genau dieser letzte Schritt ist aus unserer Sicht zwingend, um den Mitarbeitern eindeutige Regelungen und Prozesssicherheit zu vermitteln.

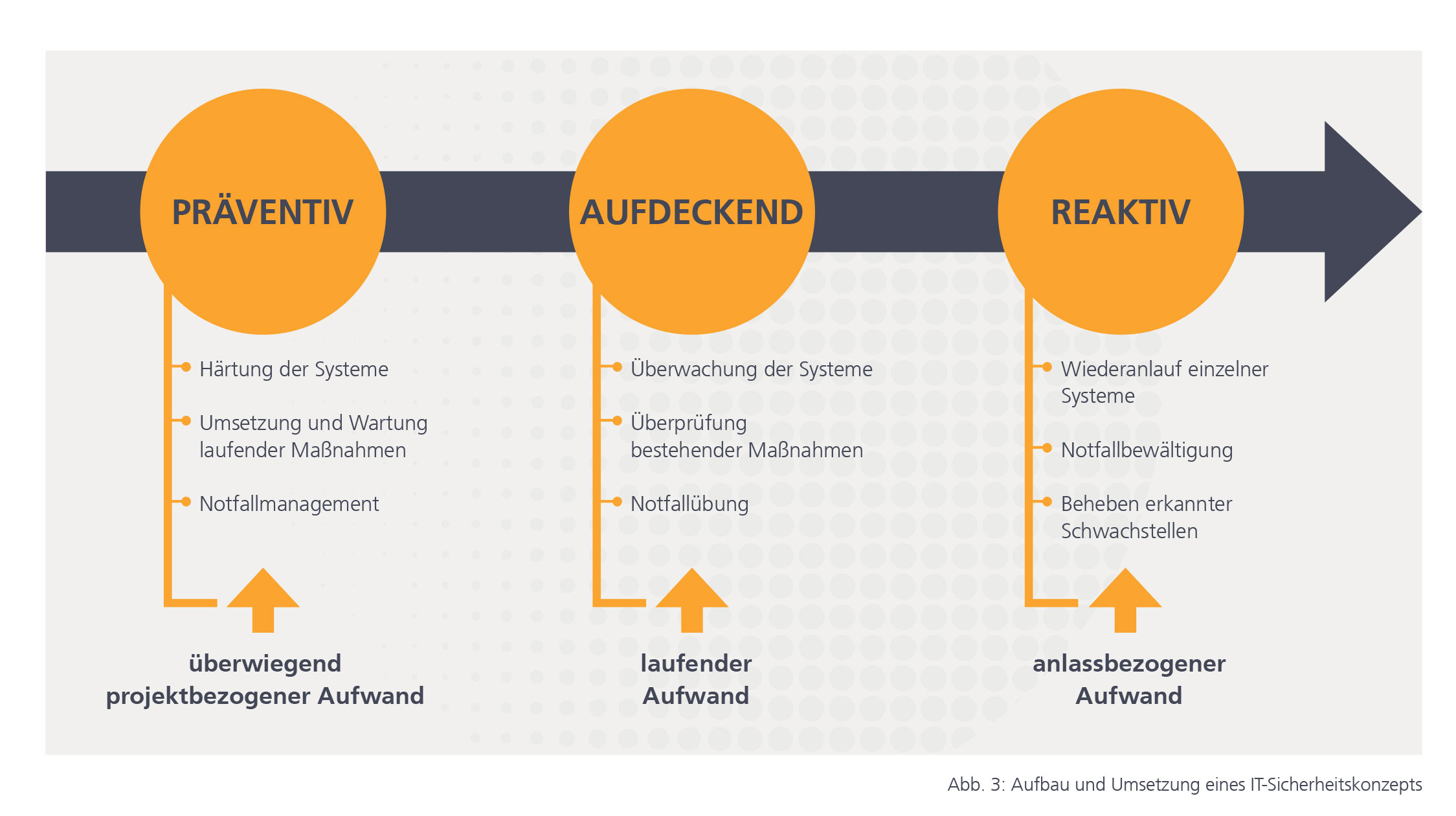

Aufbau & Umsetzung eines IT-Sicherheitskonzepts

Für den Aufbau und die Umsetzung des IT-Sicherheitskonzepts empfehlen wir, die erforderlichen Maßnahmen und Prozesse in präventiv, aufdeckend und reaktiv zu unterteilen (Abb. 3). Diese Unterteilung hilft, die Maßnahmenumsetzung zu koordinieren und deren Wirksamkeit durch geeignete Notfallübungen regelmäßig zu überwachen. In diesem Zusammenhang verweisen wir auf die Hinweise und Hilfen des BSI, die über das Internet kostenlos bereitgestellt werden. Diese Hinweise unterstützen das Erkennen möglicher IT-Sicherheitsschwachstellen und helfen, geeignete Maßnahmen zur Reduzierung der Risiken zu finden. In diesem Sinne sollten alle Unternehmen ihr Möglichstes für ein sicheres IT-Umfeld tun, damit bestehende Risiken auf ein erträgliches Maß reduziert werden und somit die Daten von Kunden und Geschäftspartnern in deren Sinne sicher verwahrt sind.

Mehr DAZU

MEHR DAZU

BSI – Bundesamt für Sicherheit in der Informationstechnik: IT-Grundschutz

BSI – Bundesamt für Sicherheit in der Informationstechnik: Studie zur IT-Sicherheit in kleinen und mittleren Unternehmen (KMU)

DATEV-Consulting arbeitet gemeinsam mit Ihnen an Ihrer IT-Sicherheit. Informationen unter www.datev.de/consulting | Unternehmer

Tel.: +49 911 319-7051

E-Mail: consulting@datev.de

Chefseminar: Mandanten-/ Kundendaten – ein Sicherheitsrisiko! (Art.-Nr. 73187)

Anmeldungen unter www.datev.de/chefseminare | Datenschutz und IT